Todos los que usamos WordPress tenemos 2 o 3 temas recurrentes:

- Actualizaciones

- Plugins

- Themes

Con los themes podemos ser víctimas de spammers, que no solo se aprovecharán de nuestras visitas sino que pueden hacer que Google penalice nuestro blog.

El problema es que todos estamos buscando hoy themes responsive, y gratis!!!! por lo que interesa es descargar free o nulled themes sin mirar bien de donde. Y entonces alguno puede venir con sorpresas.

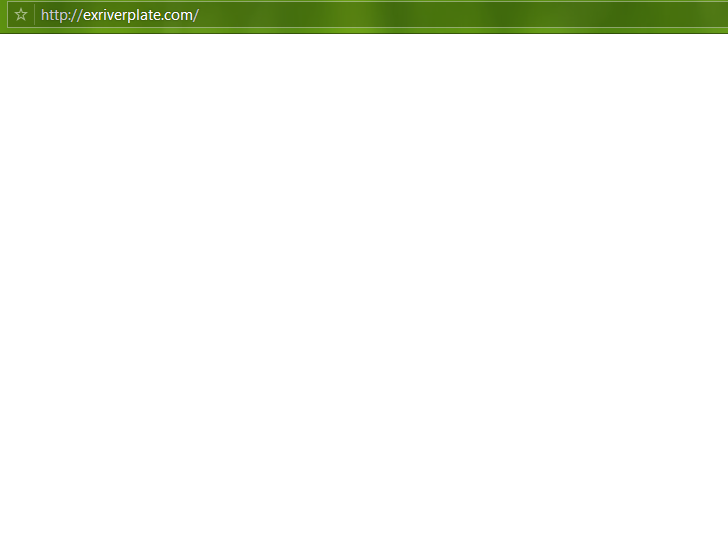

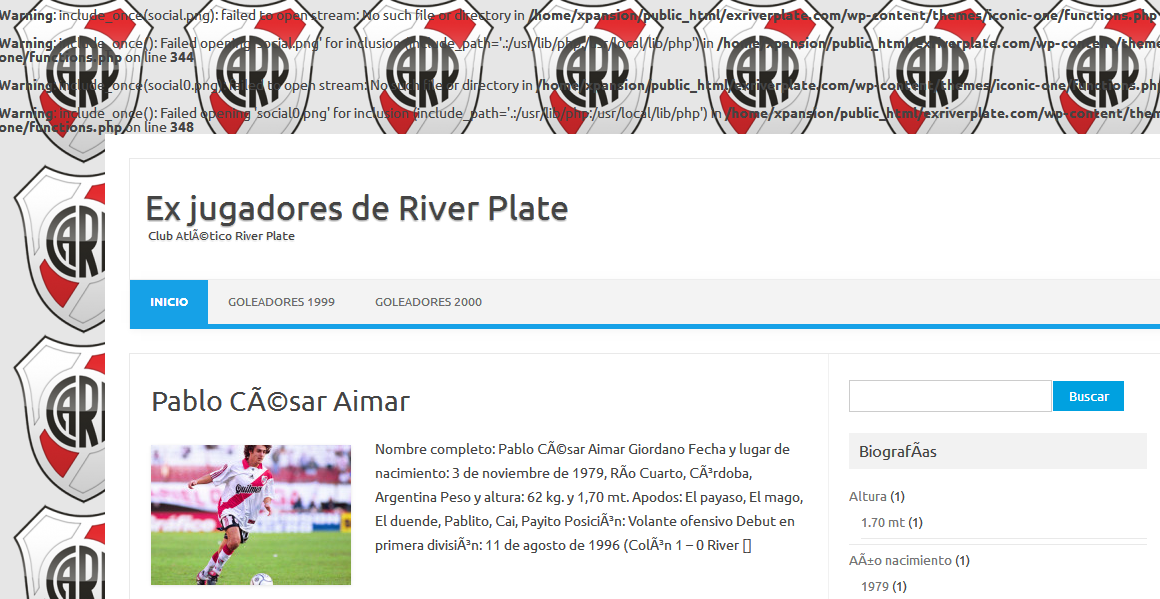

En fin, instalamos nuestro bonito y flamante theme y aparentemente no hay problemas hasta que, o ya no podemos ingresar por /wp-login.php o como en el ejemplo que les muestro, el blog es solo una pantalla blanca :fatigue:

En este caso, un blog de pocos dias de vida, que al ser subido a Google Webmaster Tools, se "borra". En otro caso también la infección se manifestó al darle el alta en algún servicio de Google.

Bien, no hay nada que temer, tiene arreglo :encouragement:

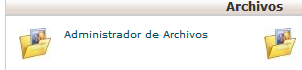

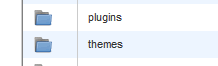

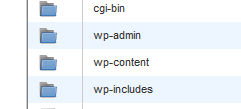

Abrimos nuestro panel de hosting y vamos al Administrador de archivos

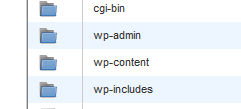

Allí veremos los archivos de nuestro blog y entraremos a wp-content

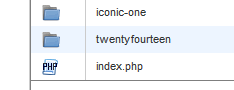

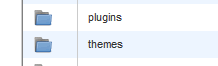

alli abrimos la carpeta themes

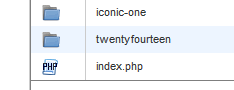

y elegimos el theme que estamos utilizando, que debe estar infectado, en mi caso el Iconic One

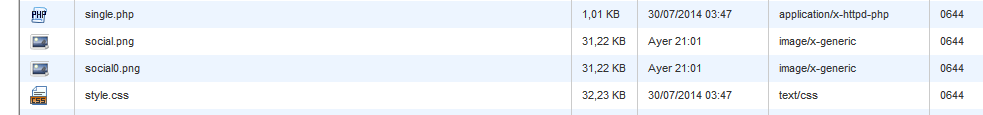

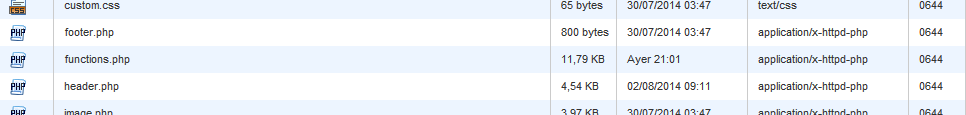

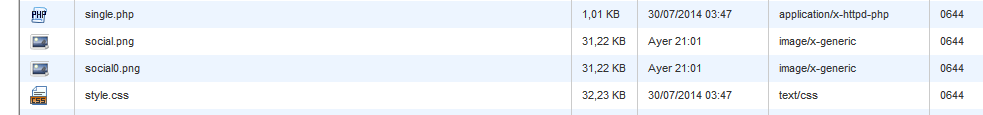

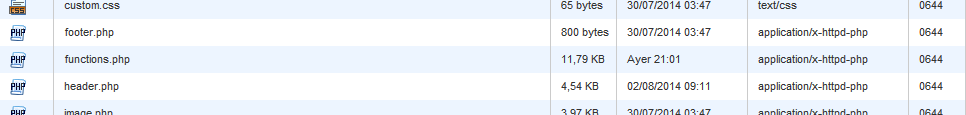

alli buscamos estos archivos: social.png y vemos ademas social0.png, pueden ser muchos mas, solo cambiara el numero, vean que estos se activaron ayer

La solucion es borrarlos.

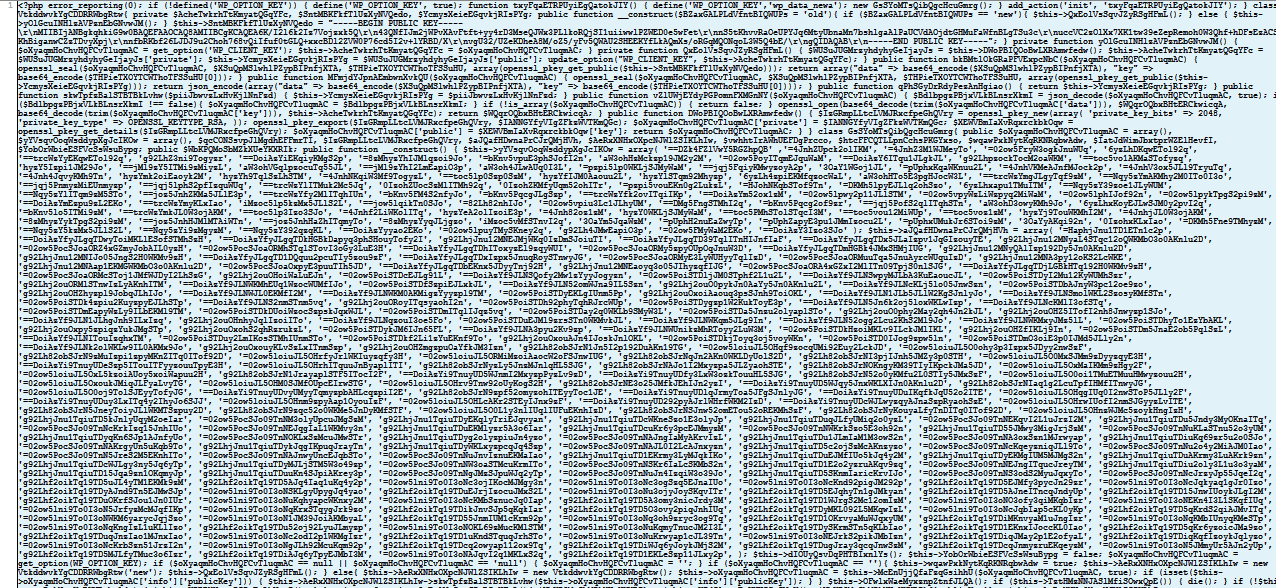

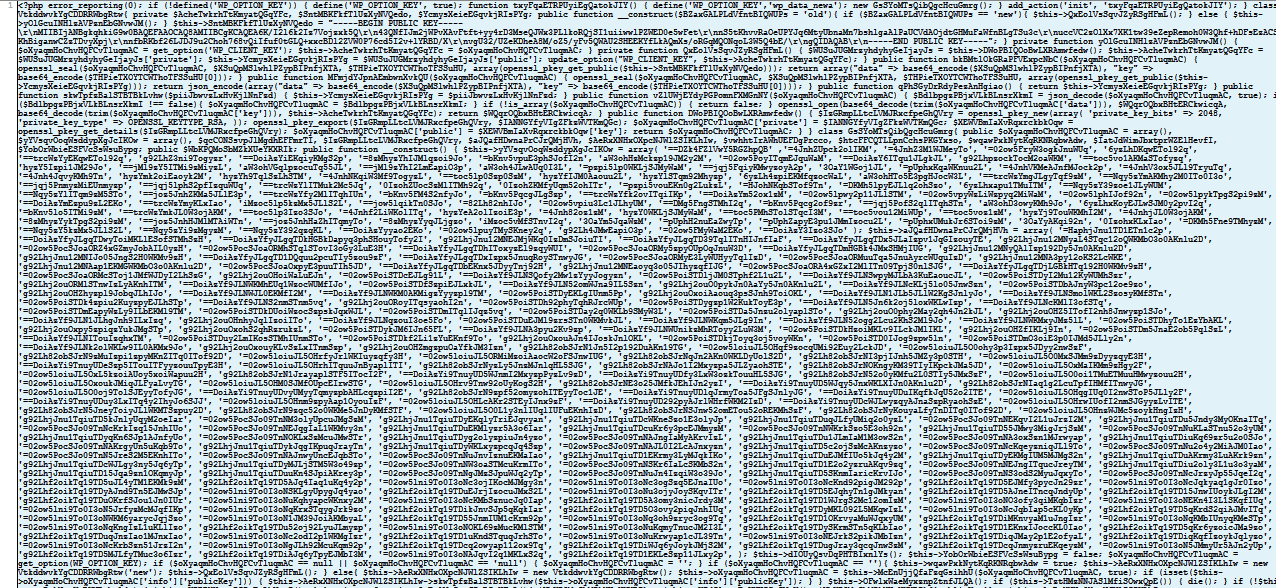

Para prevenir, cuando descarguen el theme en su equipo y abran el .zip, revisen en /images/ o en todos los archivos por si hay algun social.png, si está traten de verlo con el Visor de imágenes de Windows y verán que no puede visualizarse, esto es porque no es nigún .png sino que contiene un codigo eval, quieren ver que contiene?

WTF!!!!!!!!!!

En fin, una vez borrados vemos qué pasa con nuestro blog

:s:s:s:s:s si, se va a ver todo roto, pero a no desesperar, porque apenas falta un paso mas para arreglar el problema.

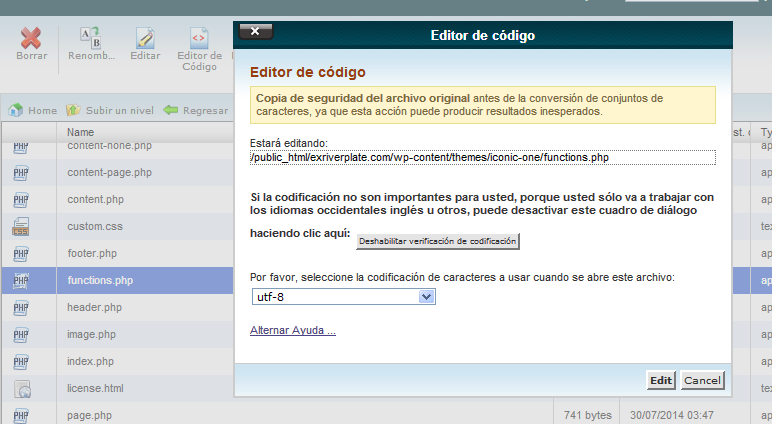

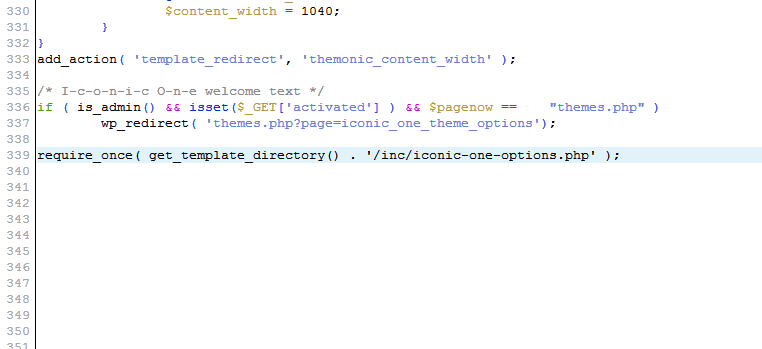

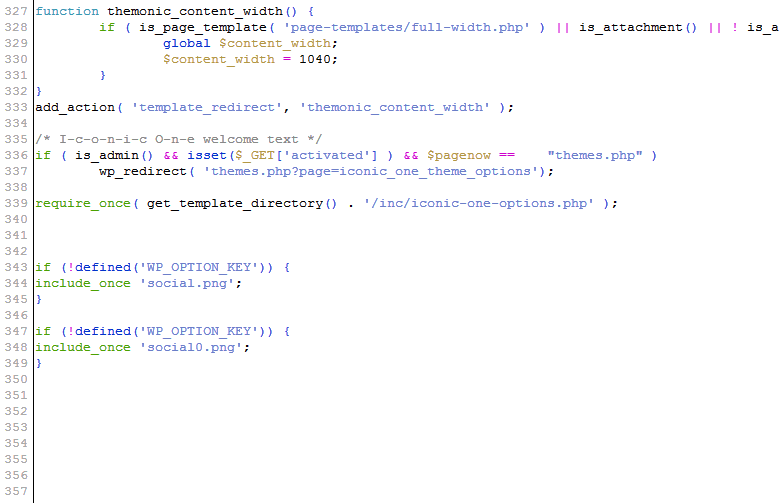

donde estamos, en la carpeta de themes, vamos a editar el archivo functions.php, que como ven, ha sido modificado...

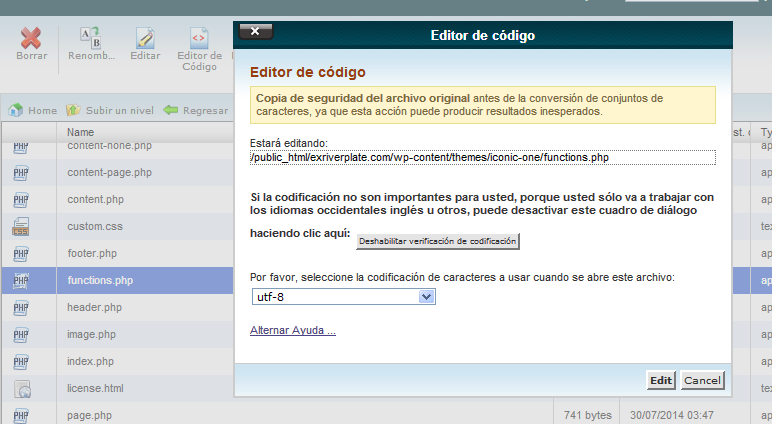

Asi que vamos al editor de codigo

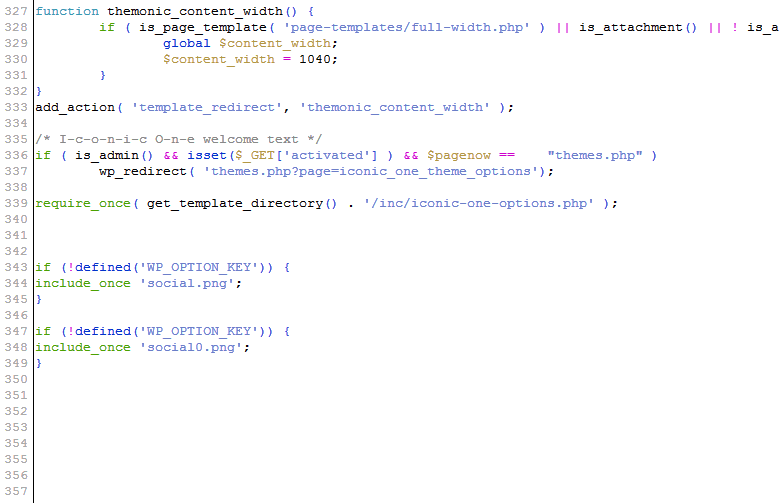

y buscamos estas lineas al final del archivo

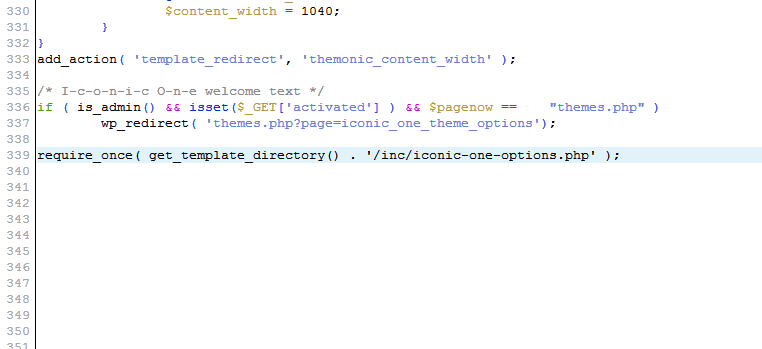

y las borramos, asi debe quedar la ultima linea

salvamos los cambios y vamos a ver nuestro sitio y...

arreglado!!!!!

Precauciones:

mirar bien de donde se bajan themes

revisarlos que no haya nada raro antes de subirlos al hosting

utilizar un buen plugin de seguridad, por el momento utilizo Wordfence, pero estoy haciendo pruebas con varios mas

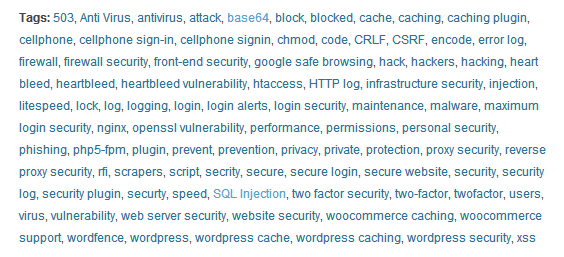

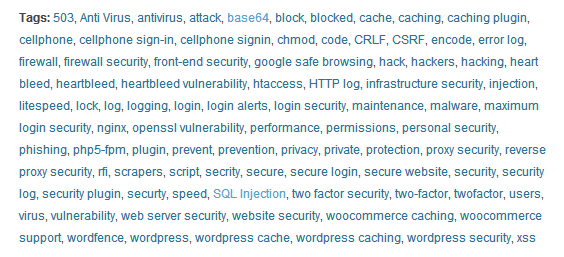

al final del enlace que les deje veran estos tags de mas plugins de seguridad, hay uno para cada necesidad

podemos ayudar tambien con este Exploit Scanner

y si algo malo pasa, no apurarse a borrar cosas o tocaor codigo, mejor venir a Forobeta, consulta en el buscador y seguro aparece una solución como esta.

ACTUALIZO:

una vez hecho todo lo anterior el hack puede regresar...

asi que hay que instalar el plugin Wordfence, ir a sus Options y alli marcar estas opciones:

Scan theme files against repository versions for changes

Scan plugin files against repository versions for changes

Scan image files as if they were executable

Una vez borrado el script de functions.php, cambiarle el permiso a 444, para que no pueda ser reescrito

- Actualizaciones

- Plugins

- Themes

Con los themes podemos ser víctimas de spammers, que no solo se aprovecharán de nuestras visitas sino que pueden hacer que Google penalice nuestro blog.

El problema es que todos estamos buscando hoy themes responsive, y gratis!!!! por lo que interesa es descargar free o nulled themes sin mirar bien de donde. Y entonces alguno puede venir con sorpresas.

En fin, instalamos nuestro bonito y flamante theme y aparentemente no hay problemas hasta que, o ya no podemos ingresar por /wp-login.php o como en el ejemplo que les muestro, el blog es solo una pantalla blanca :fatigue:

En este caso, un blog de pocos dias de vida, que al ser subido a Google Webmaster Tools, se "borra". En otro caso también la infección se manifestó al darle el alta en algún servicio de Google.

Bien, no hay nada que temer, tiene arreglo :encouragement:

Abrimos nuestro panel de hosting y vamos al Administrador de archivos

Allí veremos los archivos de nuestro blog y entraremos a wp-content

alli abrimos la carpeta themes

y elegimos el theme que estamos utilizando, que debe estar infectado, en mi caso el Iconic One

alli buscamos estos archivos: social.png y vemos ademas social0.png, pueden ser muchos mas, solo cambiara el numero, vean que estos se activaron ayer

La solucion es borrarlos.

Para prevenir, cuando descarguen el theme en su equipo y abran el .zip, revisen en /images/ o en todos los archivos por si hay algun social.png, si está traten de verlo con el Visor de imágenes de Windows y verán que no puede visualizarse, esto es porque no es nigún .png sino que contiene un codigo eval, quieren ver que contiene?

WTF!!!!!!!!!!

En fin, una vez borrados vemos qué pasa con nuestro blog

:s:s:s:s:s si, se va a ver todo roto, pero a no desesperar, porque apenas falta un paso mas para arreglar el problema.

donde estamos, en la carpeta de themes, vamos a editar el archivo functions.php, que como ven, ha sido modificado...

Asi que vamos al editor de codigo

y buscamos estas lineas al final del archivo

y las borramos, asi debe quedar la ultima linea

salvamos los cambios y vamos a ver nuestro sitio y...

arreglado!!!!!

Precauciones:

mirar bien de donde se bajan themes

revisarlos que no haya nada raro antes de subirlos al hosting

utilizar un buen plugin de seguridad, por el momento utilizo Wordfence, pero estoy haciendo pruebas con varios mas

al final del enlace que les deje veran estos tags de mas plugins de seguridad, hay uno para cada necesidad

podemos ayudar tambien con este Exploit Scanner

y si algo malo pasa, no apurarse a borrar cosas o tocaor codigo, mejor venir a Forobeta, consulta en el buscador y seguro aparece una solución como esta.

ACTUALIZO:

una vez hecho todo lo anterior el hack puede regresar...

asi que hay que instalar el plugin Wordfence, ir a sus Options y alli marcar estas opciones:

Scan theme files against repository versions for changes

Scan plugin files against repository versions for changes

Scan image files as if they were executable

Una vez borrado el script de functions.php, cambiarle el permiso a 444, para que no pueda ser reescrito

Última edición: